EvilApp - Ataque de phishing usando una aplicación de Android para capturar cookies de sesión para cualquier sitio web (ByPass 2FA) - Hacking y Mas

ETHICAL HACKING UNA METODOLOGÍA PARA DESCUBRIR FALLAS DE SEGURIDAD EN SISTEMAS INFORMÁTICOS MEDIANT by Carlos Silva - Issuu

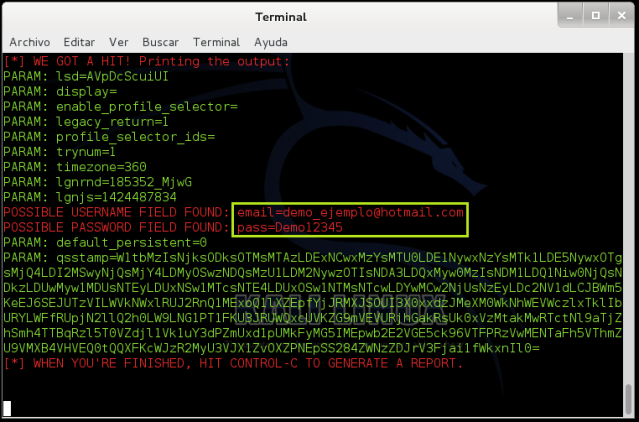

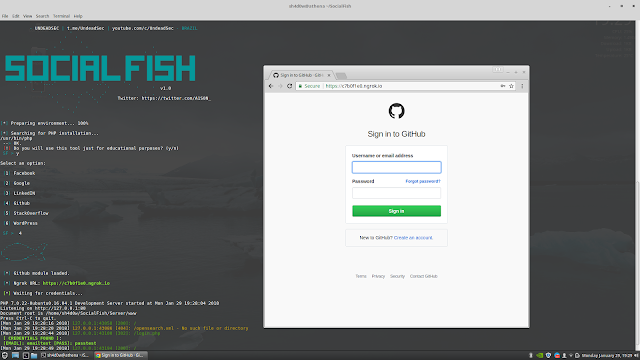

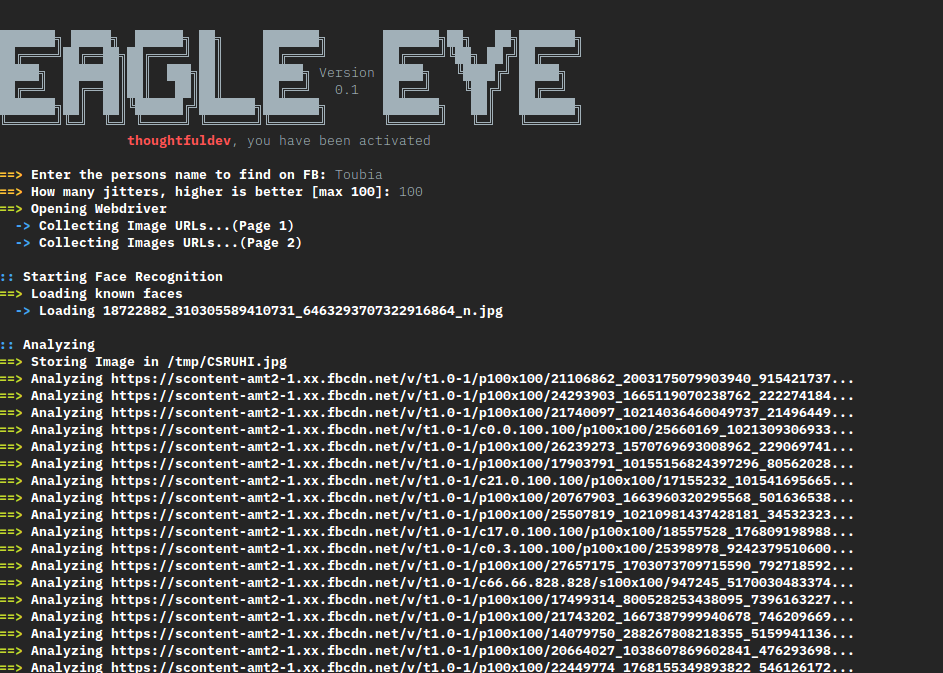

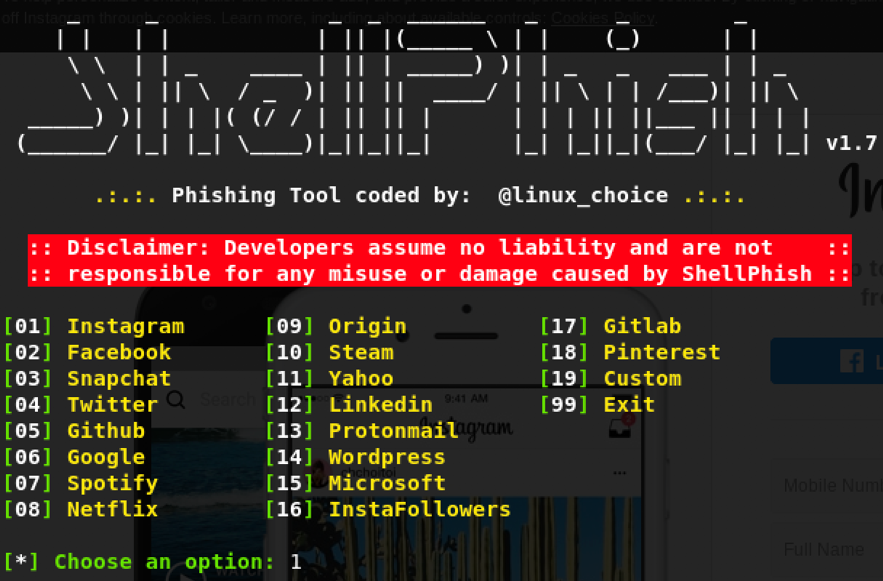

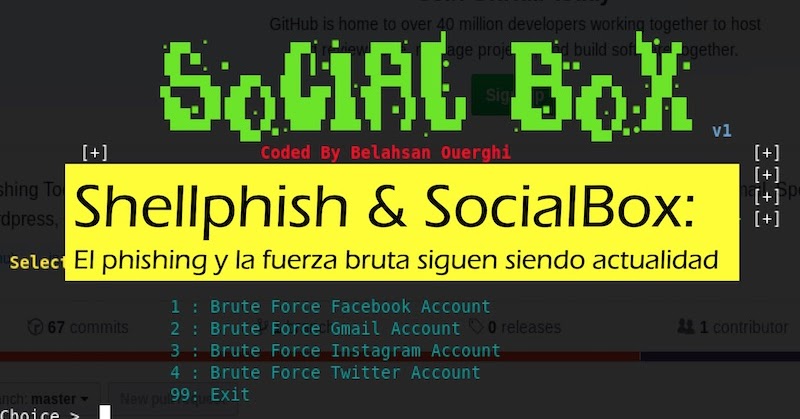

Un informático en el lado del mal: Shellphish & SocialBox: El phishing y la fuerza bruta siguen siendo actualidad

Un informático en el lado del mal: Shellphish & SocialBox: El phishing y la fuerza bruta siguen siendo actualidad

![Las 20 herramientas de hacking más populares del 2019 ~ Blackploit [PenTest] Las 20 herramientas de hacking más populares del 2019 ~ Blackploit [PenTest]](https://1.bp.blogspot.com/-T20qKm6i0fM/XgKAFeLprcI/AAAAAAAAC8M/rBXbl53oFy0sauFedKNiDo8gtUzn9TufQCLcBGAsYHQ/s1600/best-tools-2019.png)